Funcionário da DOGE com acesso a dados sigilosos expõe chave privada da API da xAI

Um colaborador da DOGE, órgão governamental que lida com sistemas sensíveis de diversas agências federais dos Estados Unidos, expôs publicamente uma chave privada de acesso à API da xAI, empresa de inteligência artificial de Elon Musk. O incidente foi identificado nesta semana e envolve dados potencialmente estratégicos, já que a mesma pessoa possui permissão para consultar informações pessoais de milhões de cidadãos norte-americanos.

O funcionário, identificado como Marko Elez, atua como “special government employee” e, nos últimos meses, prestou serviços para o Departamento do Tesouro, a Administração do Seguro Social e o Departamento de Segurança Interna. Segundo relato divulgado por um especialista independente em segurança da informação, o vazamento ocorreu quando Elez incluiu a chave privada em um repositório de código hospedado em sua conta no GitHub.

A chave oferecia acesso direto a dezenas de modelos de linguagem desenvolvidos pela xAI, incluindo o Grok, sistema de conversação que vem recebendo destaque pela capacidade de interpretar solicitações complexas. Esses modelos normalmente ficam protegidos por camadas de autenticação que restringem o uso a desenvolvedores autorizados. Ao ser exposta, a credencial poderia ser reutilizada por terceiros para consultas gratuitas, exfiltração de dados de treinamento ou realização de testes de engenharia reversa, comprometendo tanto a propriedade intelectual da xAI quanto a segurança operacional de aplicações governamentais que porventura façam uso desses modelos.

A falha foi notada por Philippe Caturegli, fundador da consultoria francesa Seralys. Ao detectar a presença da chave no repositório público, Caturegli notificou o próprio Elez, que removeu o trecho de código poucas horas depois. Contudo, até o momento do alerta, não havia indícios de que o token tivesse sido revogado pela xAI, o que significa que o acesso se manteve tecnicamente disponível mesmo após a exclusão do arquivo no GitHub.

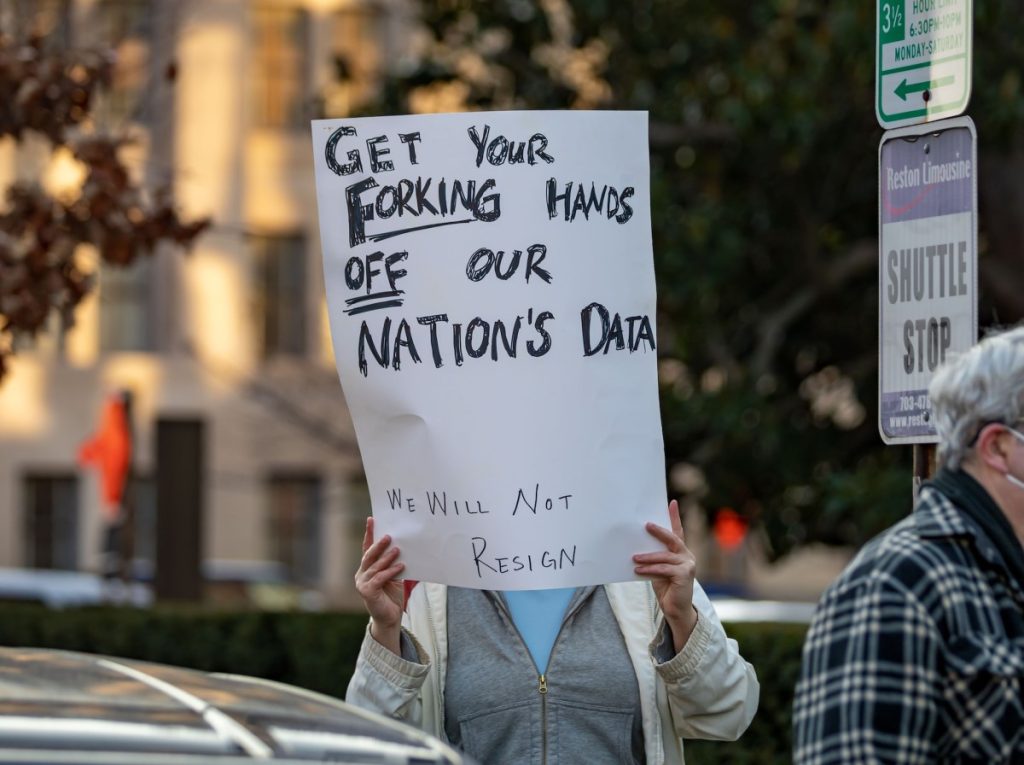

O caso levanta dúvidas sobre os procedimentos internos adotados pela DOGE para proteger informações confidenciais. Além de lidar com sistemas que armazenam registros financeiros e dados de seguridade social, a agência concede a alguns funcionários temporários privilégios administrativos capazes de alcançar bases que reúnem nomes, números de previdência, endereços e outros dados pessoais de cidadãos. Um erro simples, como a publicação inadvertida de uma chave de API, sugere a possibilidade de falhas semelhantes na guarda de informações ainda mais sensíveis.

Especialistas em segurança apontam que chaves de API devem ser tratadas como senhas e jamais incluídas em repositórios públicos, mesmo que o projeto seja considerado de baixo risco. Técnicas básicas de controle de versão — entre elas o uso de variáveis de ambiente, arquivos de configuração ignorados pelo sistema de versionamento e auditorias automatizadas — podem impedir que credenciais alcancem repositórios abertos à internet.

Além do risco de uso indevido dos modelos de linguagem, a exposição de uma chave ativa pode gerar custos financeiros significativos. Plataformas de IA costumam cobrar por volume de requisições, e uma credencial vazada pode ser explorada para executar milhares de chamadas em poucos minutos, resultando em despesas inesperadas para o titular da conta. No caso específico da xAI, cada requisição aos modelos avançados normalmente envolve uso intenso de processamento, encarecendo ainda mais a eventual fatura.

Embora o acesso à chave já esteja fora do repositório de Elez, não há indicação pública de que o token tenha sido substituído ou de que a xAI tenha iniciado processo de rotatividade de credenciais. Tampouco se sabe se foram detectadas chamadas suspeitas à API durante o intervalo em que a credencial permaneceu exposta. Fontes ligadas às agências federais envolvidas evitam comentar se sistemas oficiais usavam a chave divulgada ou se havia qualquer integração direta com a infraestrutura da xAI.

Até o momento, não foi divulgado se Elez enfrentará consequências administrativas dentro da DOGE ou em outras agências onde presta serviço. Também não há confirmação de que dados de cidadãos foram acessados de forma irregular em decorrência do incidente. Apesar disso, especialistas reforçam que o episódio serve como alerta para organizações públicas e privadas sobre a necessidade de revisar práticas de desenvolvimento, auditar repositórios e implementar políticas rígidas de gestão de chaves de acesso.

O vazamento ocorre em meio a um cenário de crescente adoção de modelos de inteligência artificial em departamentos governamentais, tendência que amplia a superfície de ataque e exige controles adicionais. Órgãos federais dos Estados Unidos vêm intensificando diretrizes para proteger dados, mas o episódio demonstra que lapsos humanos continuam representando vetor crítico de exposição. Resta às autoridades avaliar se serão adotadas medidas disciplinares e técnicas para mitigar riscos semelhantes no futuro.